[需求背景]

熟悉VMware SD-WAN解决方案的同学们知道,VCO是唯一的配置和管理入口,所有的日常运维监控管理都需要登陆VCO,VCO的Single Sign-On需求自然是不能少的,本文将详细展示SSO的具体设定方法。

演示版本: VCO 4.2

VCO分为Operator/Partner/Enterprise三个级别的管理界面,本次以Enterprise管理界面为例进行演示

[SSO效果]

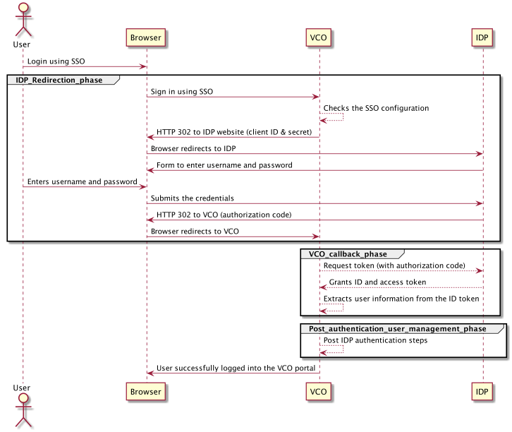

[SSO FlowChart]

[配置步骤]

此处以okta的SSO为例进行设置演示,整体配置分为两大部分,一部分为okta上的配置,另一个部分为VCO上的配置

okta

-

Step 0

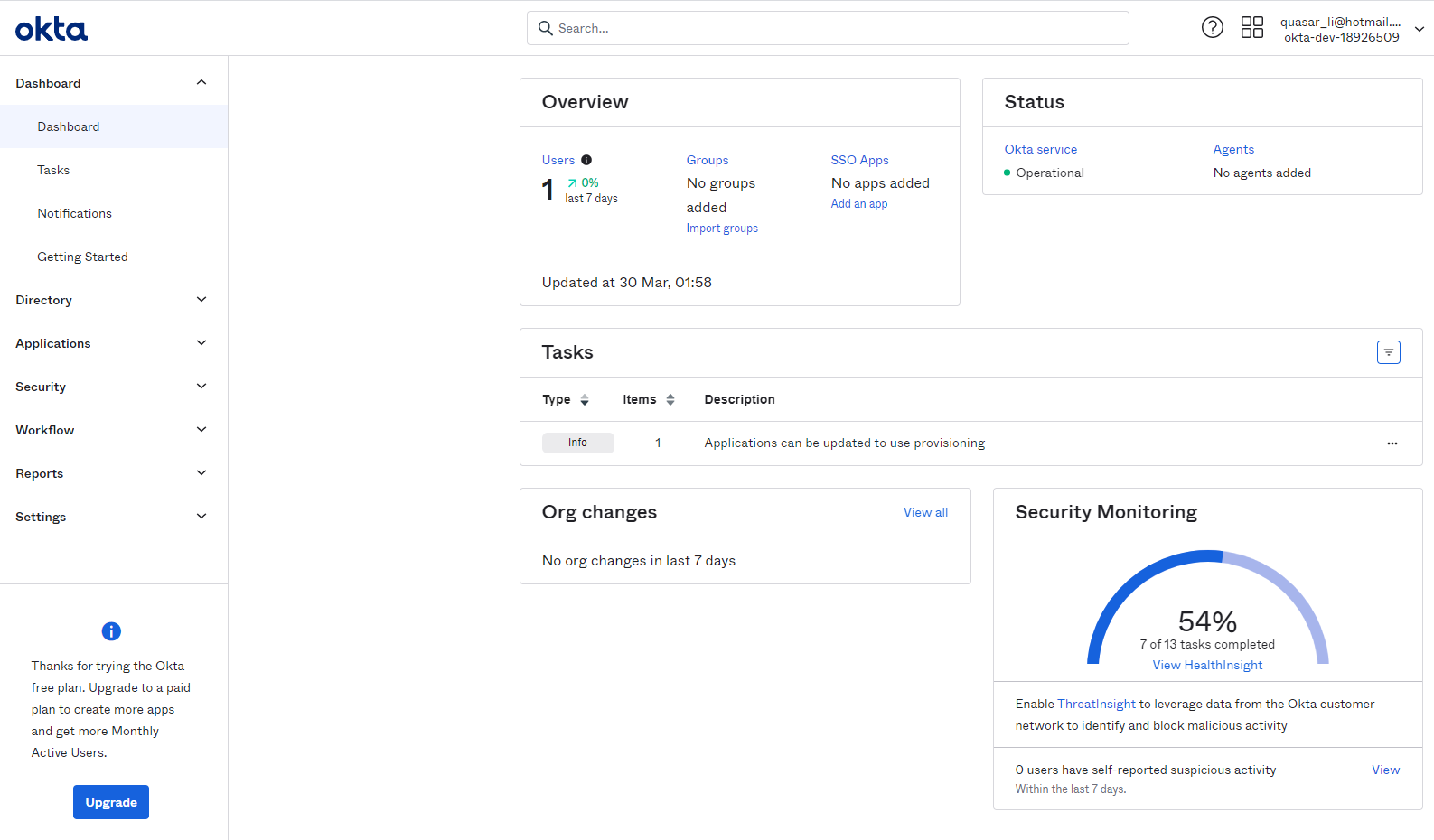

注册okta的开发者账号 https://developer.okta.com/signup/,登陆到Dashboard

-

Step 1

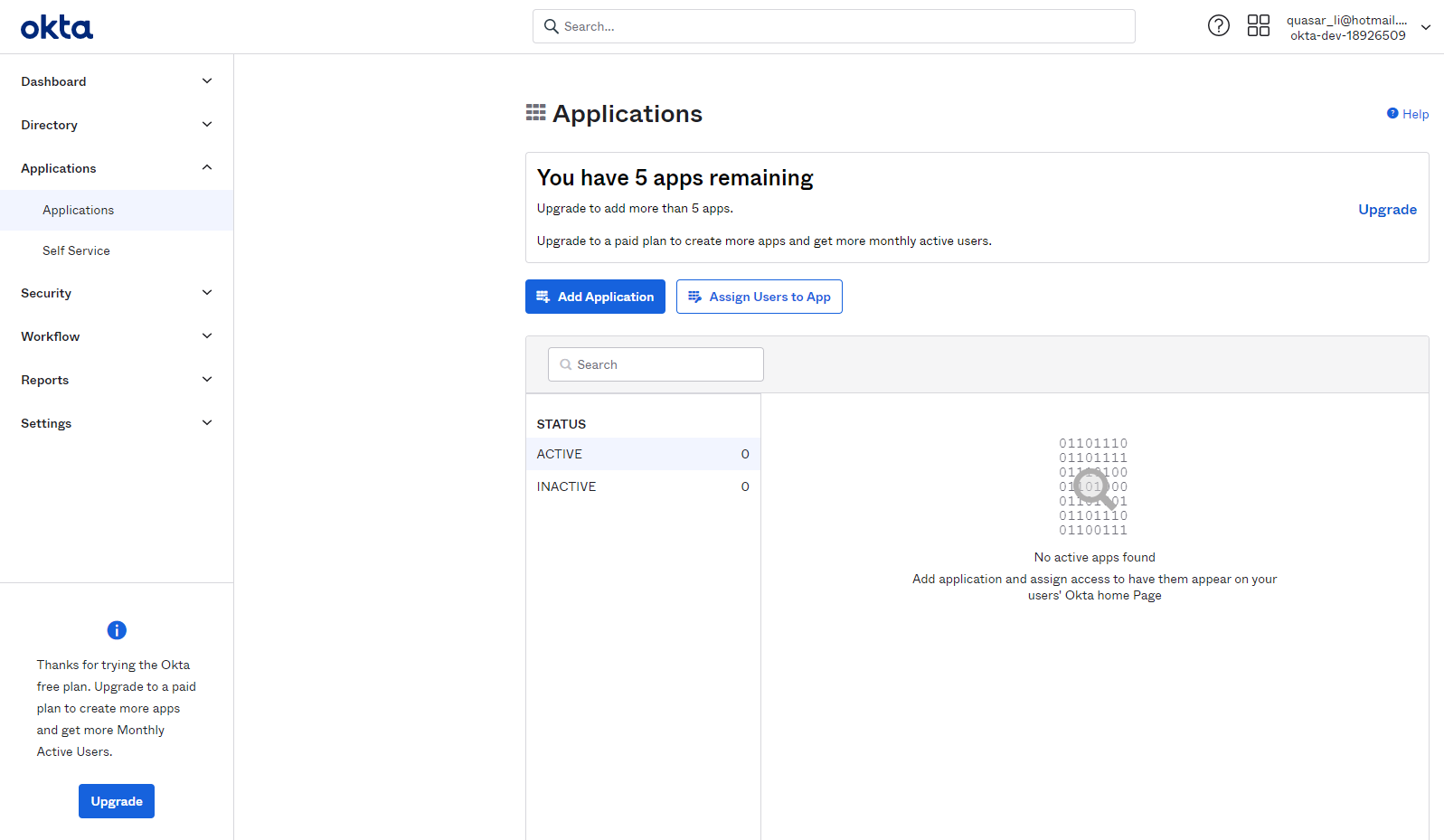

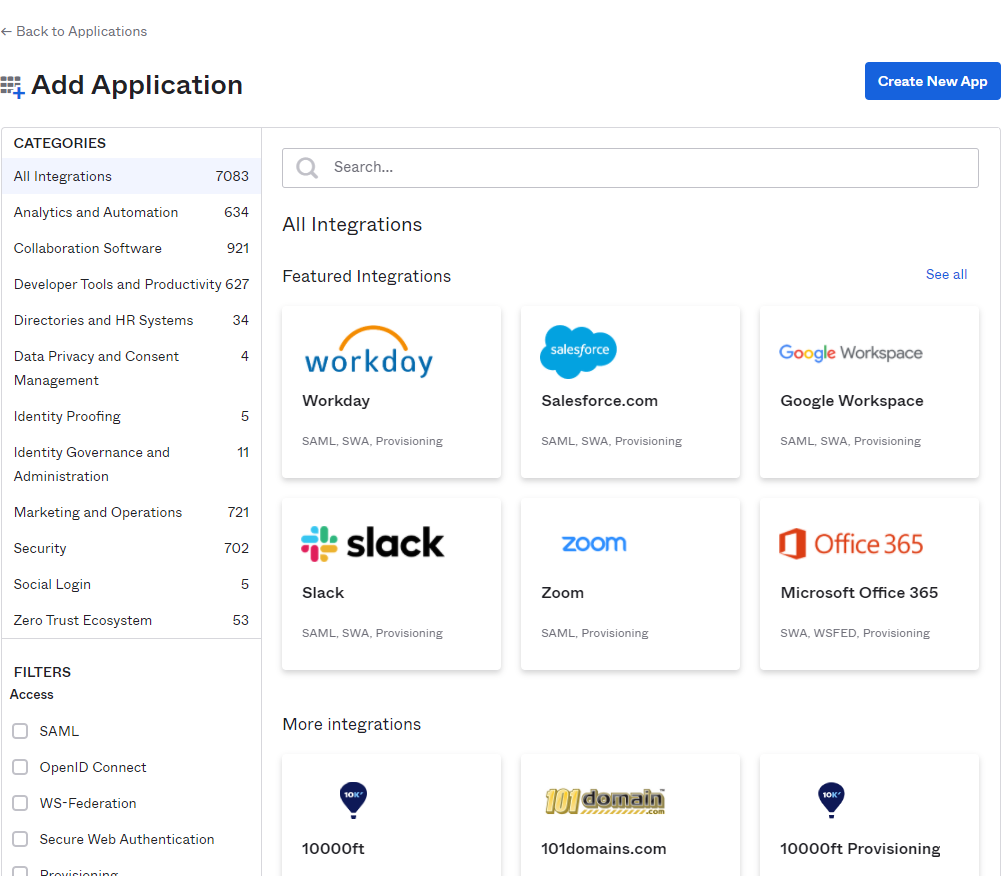

Application -> Add Application

Create New App

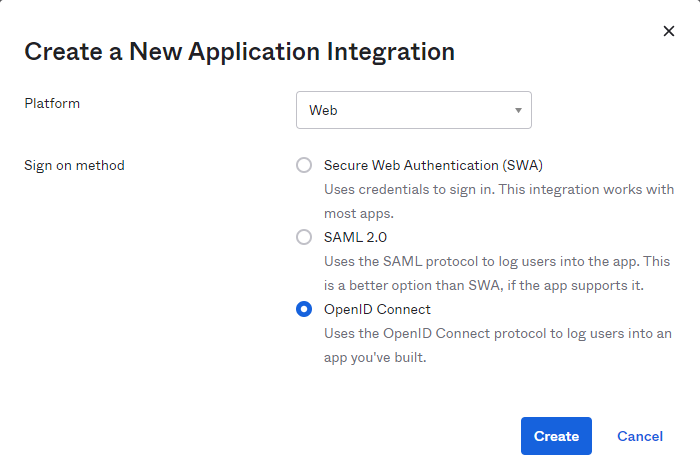

选择Platform为Web,采用OpenID Connect作为SSO协议,目前VCO的SSO仅支持OpenID的方式

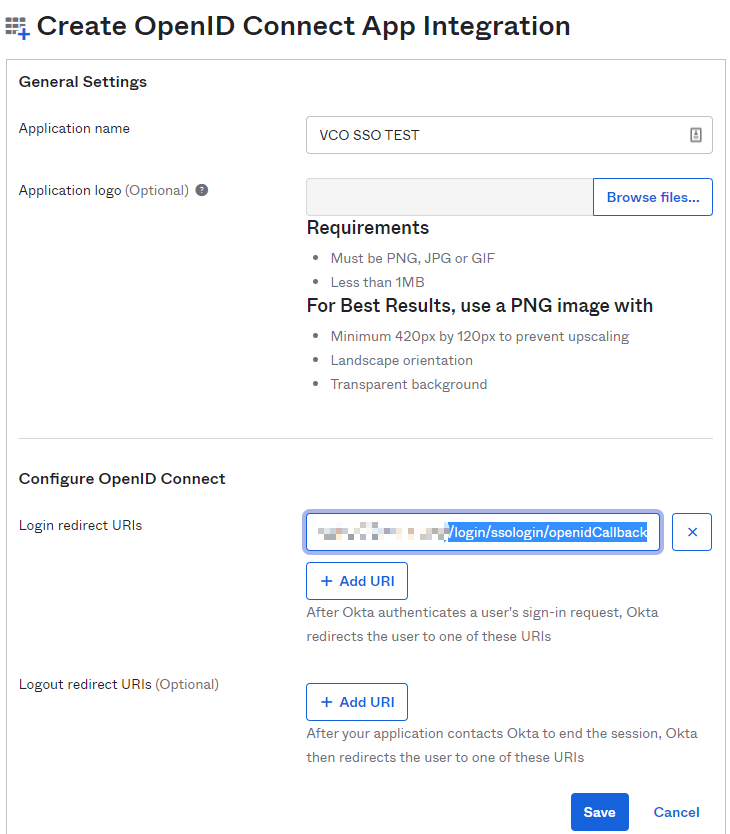

配置OpenID Connect的集成参数,登陆的跳转地址https://<VCO FQDN or IP>/login/ssologin/openidCallback

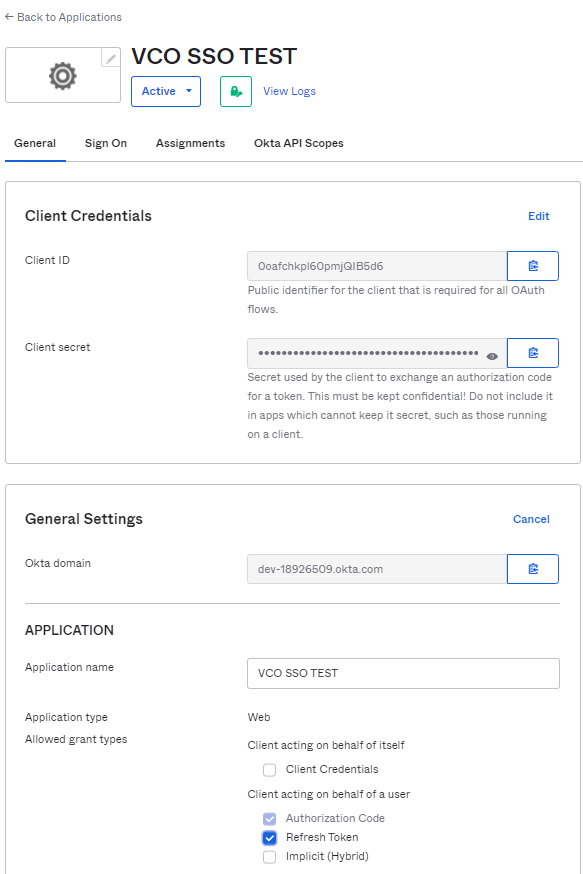

App创建好后,在General页面中,勾选Refresh Token,并记录下Client ID和Client Secret

-

Step 2

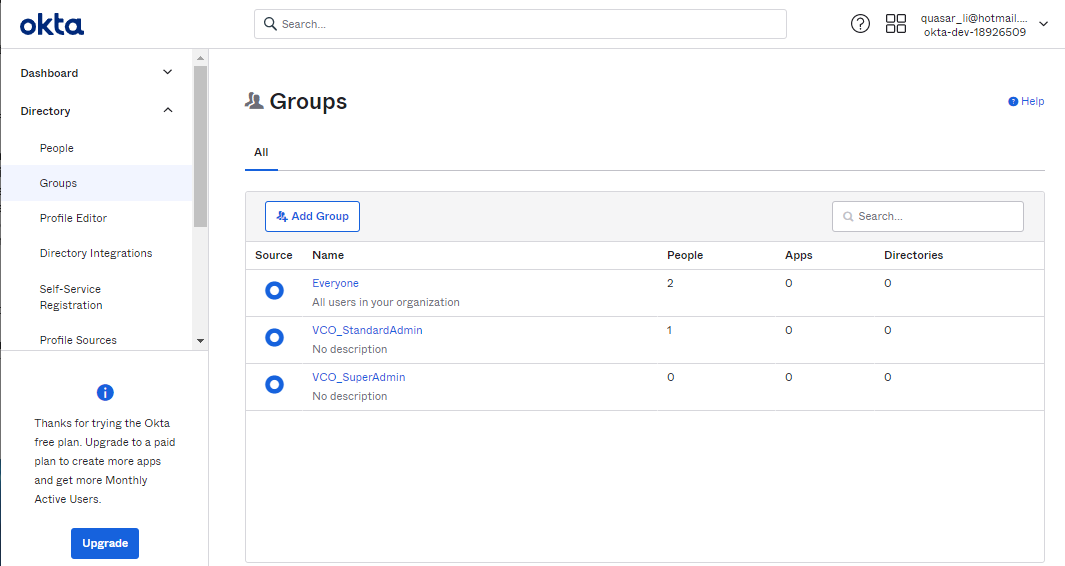

创建用户组 Directory -> Groups -> Add Group

增加VCO_StandardAdmin 和 VCO_SuperAdmin,也可以按需增加其他角色,比如Monitor用户组或Support用户组,这里后面会和VCO上的设置做对应关系

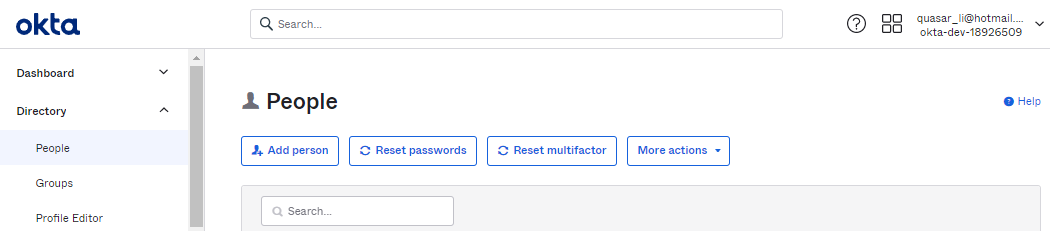

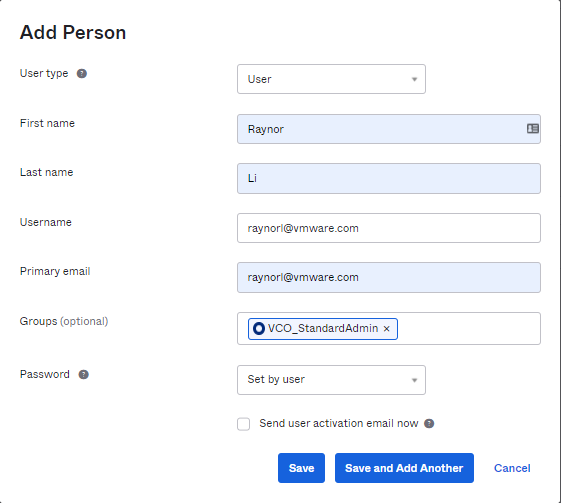

创建用户 Directory -> People -> Add Person

填写账户信息,username必须是邮箱账户,此处选择对应的Group

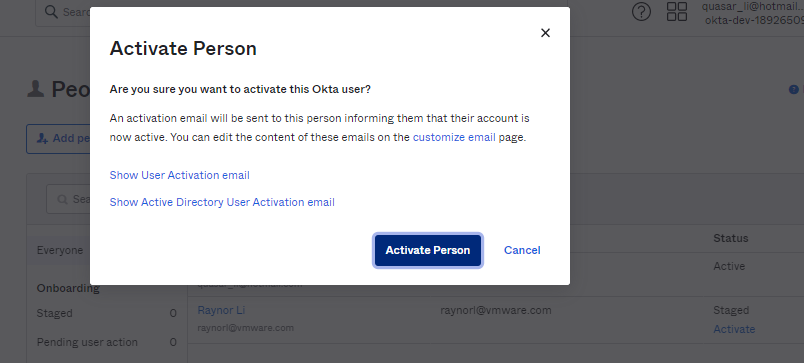

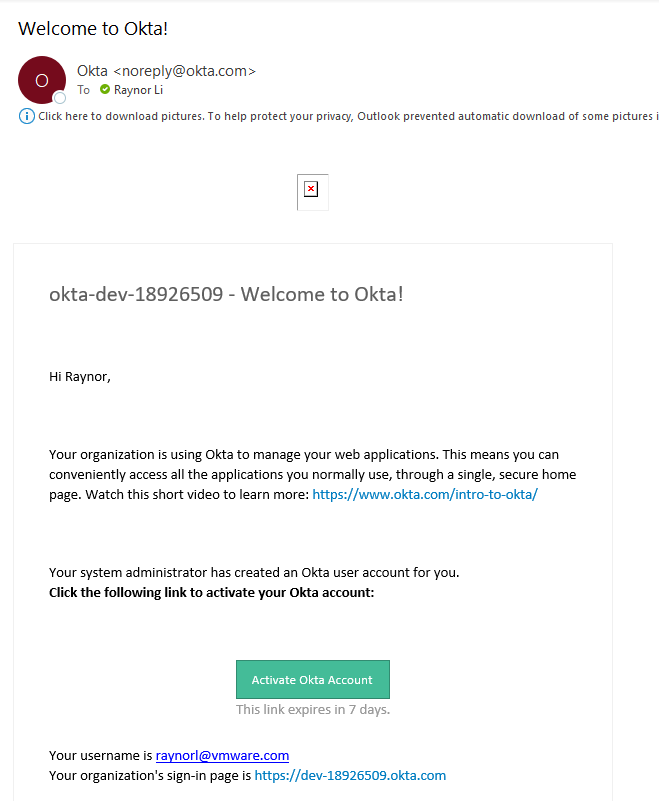

添加完成后需要邮件激活一下

收到这样的激活邮件,点击Activate,并设置密码,后续在初次SSO登陆的时候会需要验证

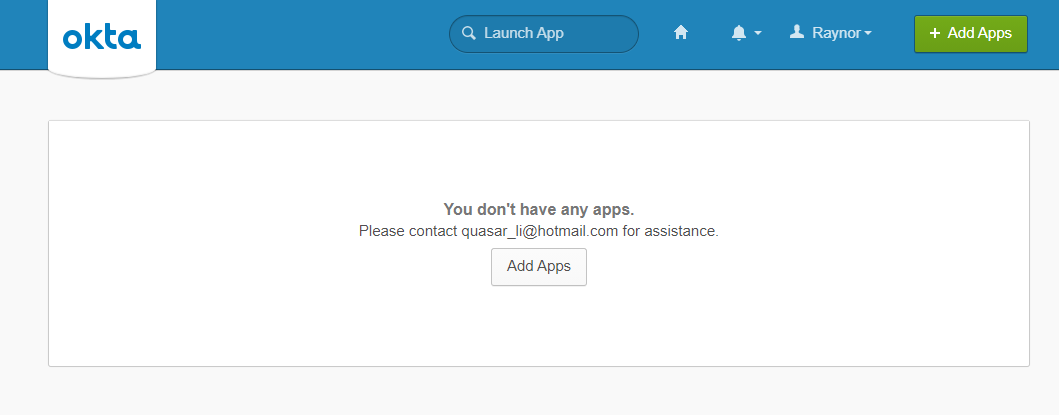

激活成功,需要去App添加用户授予权限

-

Step 3

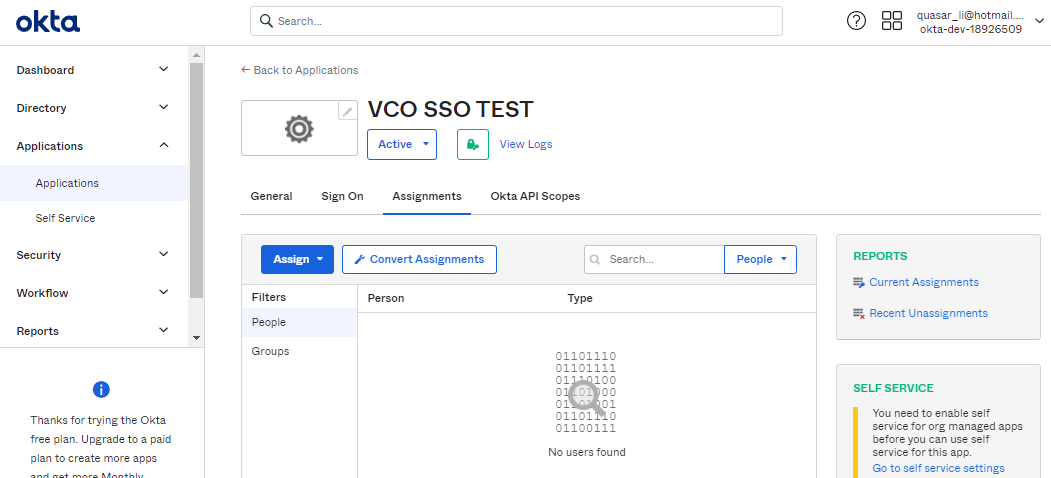

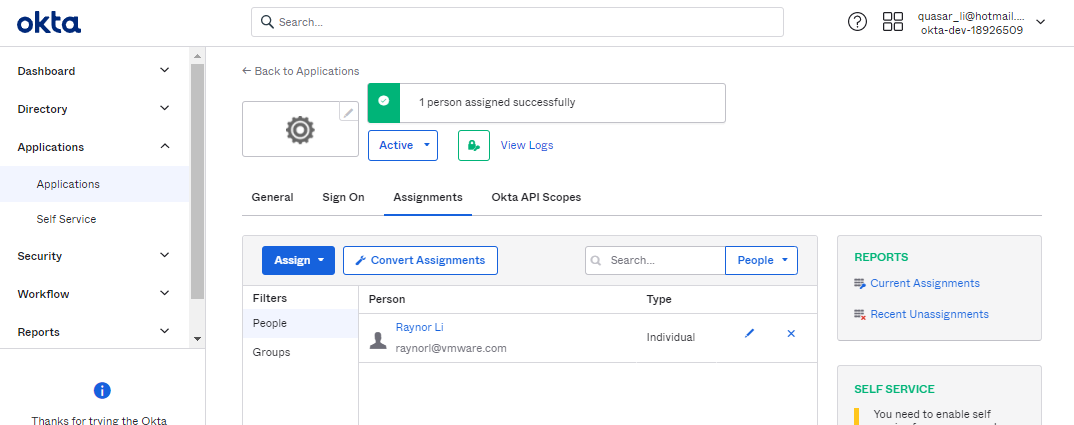

通过左边的导航栏 Applications -> Applications,进入到VCO SSO TEST -> Assignments,为用户添加权限

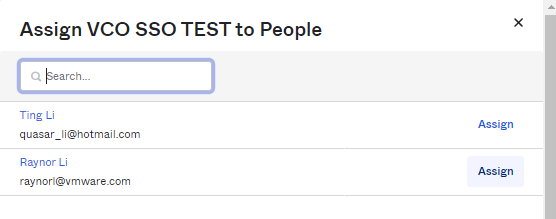

选择People,并点击上面蓝色框内Assign,选择Raynor Li,并点击右边的Assign

确认用户Raynor Li添加成功

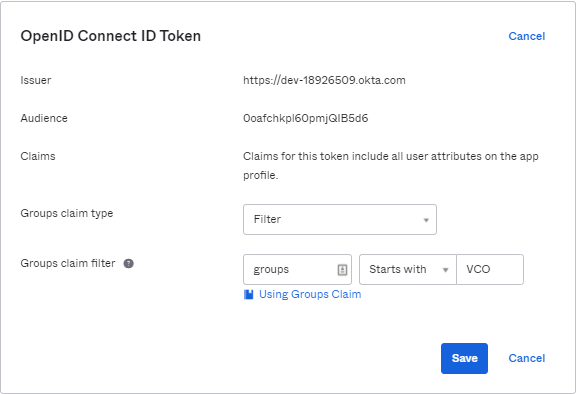

切换到Sign On标签页,在OpenID Connect ID Token中设置Group的Filter匹配条件,之前我们设置的Group是以VCO开头的(VCO_StandardAdmin / VCO_SuperAdmin),此时可以通过Filter匹配到

VCO

-

Step 0

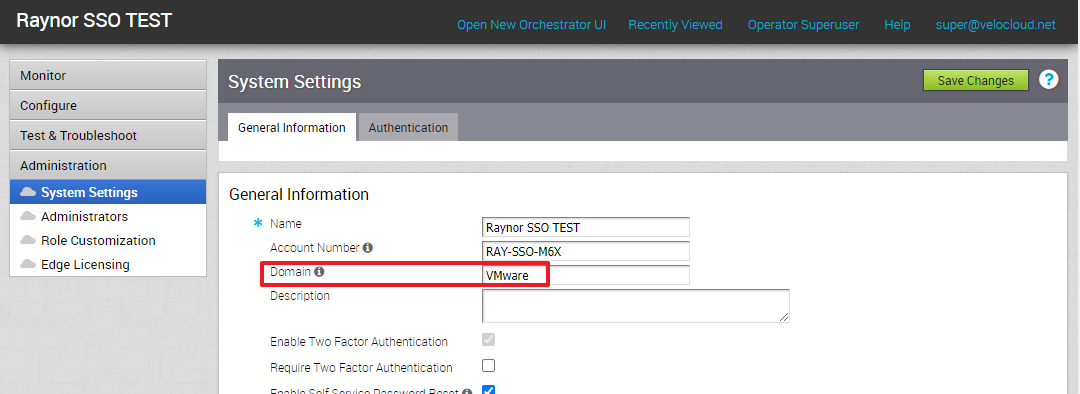

VCO的配置相对简单很多,首先要确保Customer账户中一定要有Domain,如果创建Customer时没有设置,可以在System Settings -> General Information中填写

-

Step 1

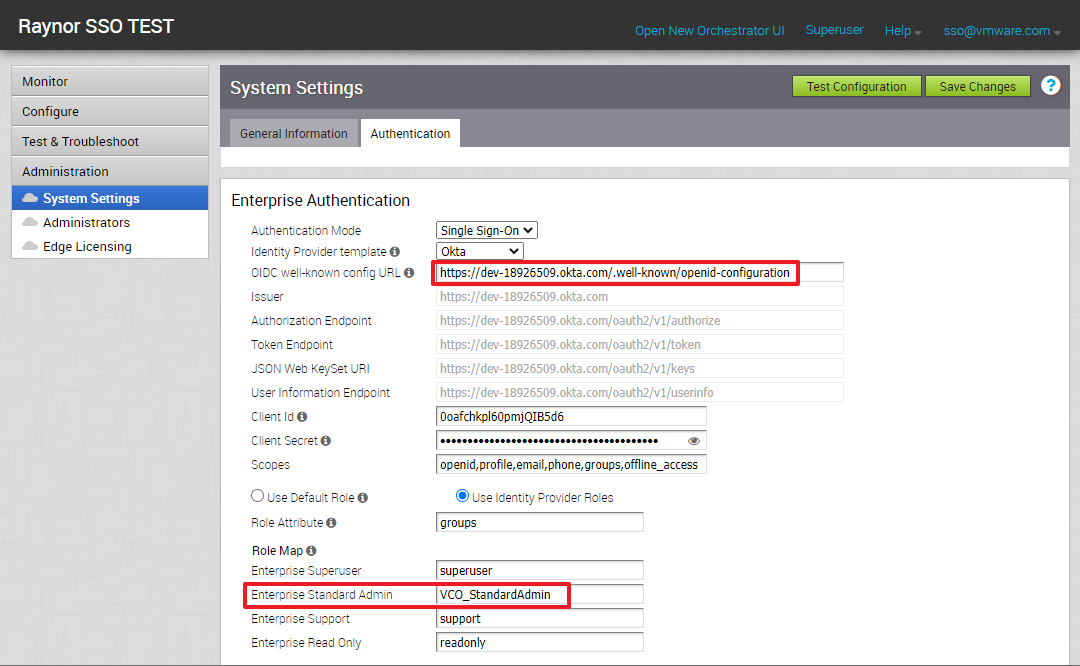

在右边Authentication中,将Native验证方式改为Single Sign-On,选择Okta,并填写红框内信息

Well-known config URL要去各家SSO供应商那里去查,Okta的点这里

采用Okta中定义的角色类型,并匹配到VCO提供的角色组中,这里我们将Okta中创建的VCO_StandardAdmin这个组对应到VCO上Enterprise Standard Admin的权限组中

SSO测试

-

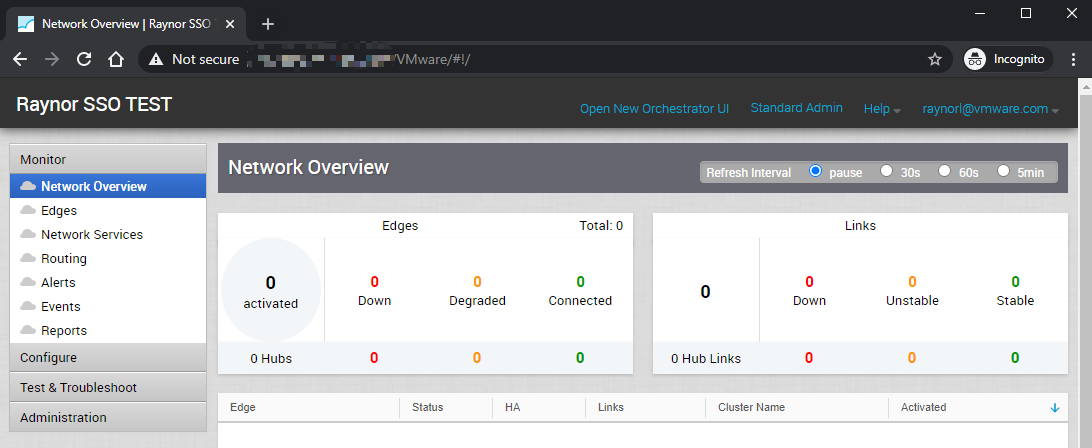

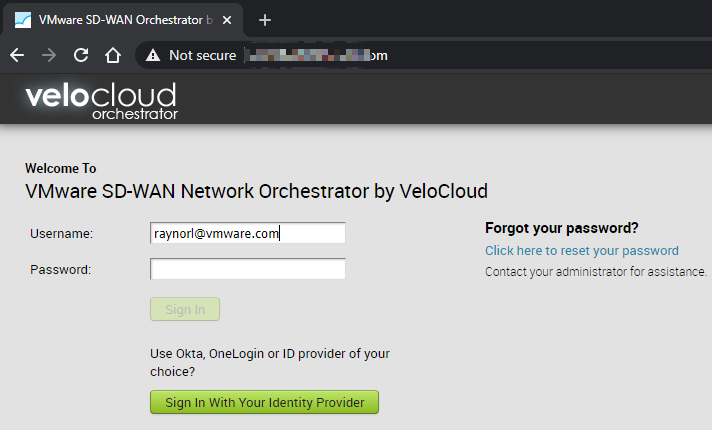

退出当前VCO登录账号进行SSO登录测试,由于浏览器缓存的原因,建议此时开一个无痕浏览(Incognito Windows)

输入用户名,并点击Sign In With Your Identity Provider

-

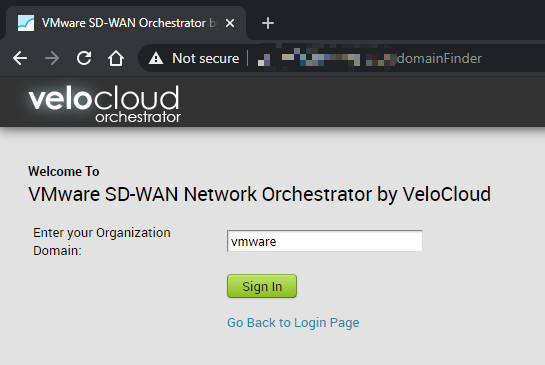

输入域名VMware,大小写不敏感

-

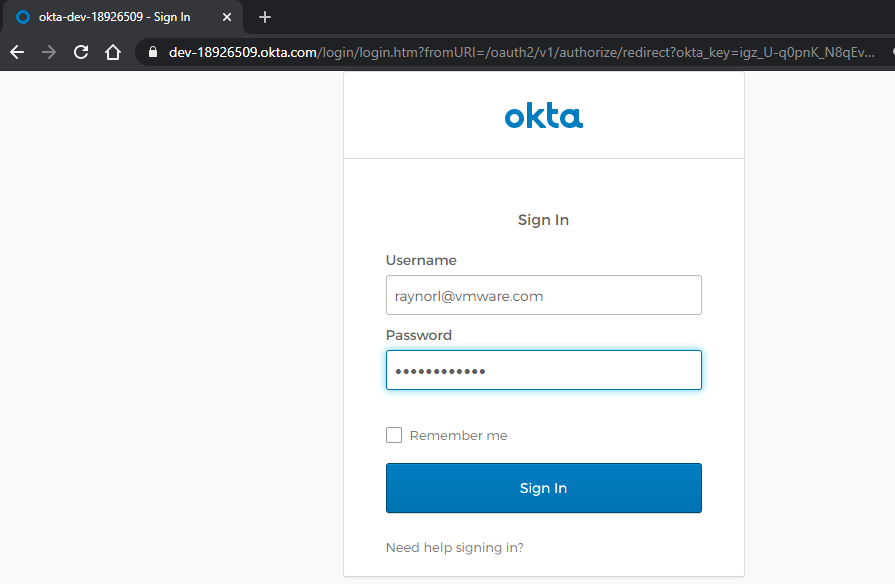

第一次登录的时候,会跳转到Okta的界面进行登录

输入注册激活时设置的密码进行登录

-

登录成功后,跳转回VCO的界面