2023-03-22 9:07:16 PM

零信任安全模型的认知

自从2018年被列为Gartner公司的顶级安全趋势之一,Gartner提出零信任概念之后,大家就都在说零信任了,但是相对关注的都是某一特定技术或专业领域内宣传零信任解决方案,这并不奇怪。零信任是一个广泛而复杂的概念,需要综合考虑组织安全架构的各个方面。然而,有些厂家可能会专注于零信任的某个方面,比如身份和访问管理(IAM)、网络隔离或终端安全,并将其解决方案营销为全面的零信任解决方案。

虽然这些单独的解决方案可以帮助改善组织安全架构的特定方面,但可能无法提供全面的零信任解决方案。完整的零信任解决方案应考虑组织安全架构的所有方面,包括用户行为、网络流量和终端安全。因此,组织应仔细评估任何零信任解决方案,并确保其与其整体安全策略相符。

从NIST SP 800-27来看,零信任模型一般防范以下阶段:

- 身份验证和授权

- 细粒度的访问控制

- 风险评估

- 安全监控和分析

- 安全自动化和可编程性

- 可信度验证和认证

- 最小化的安全风险

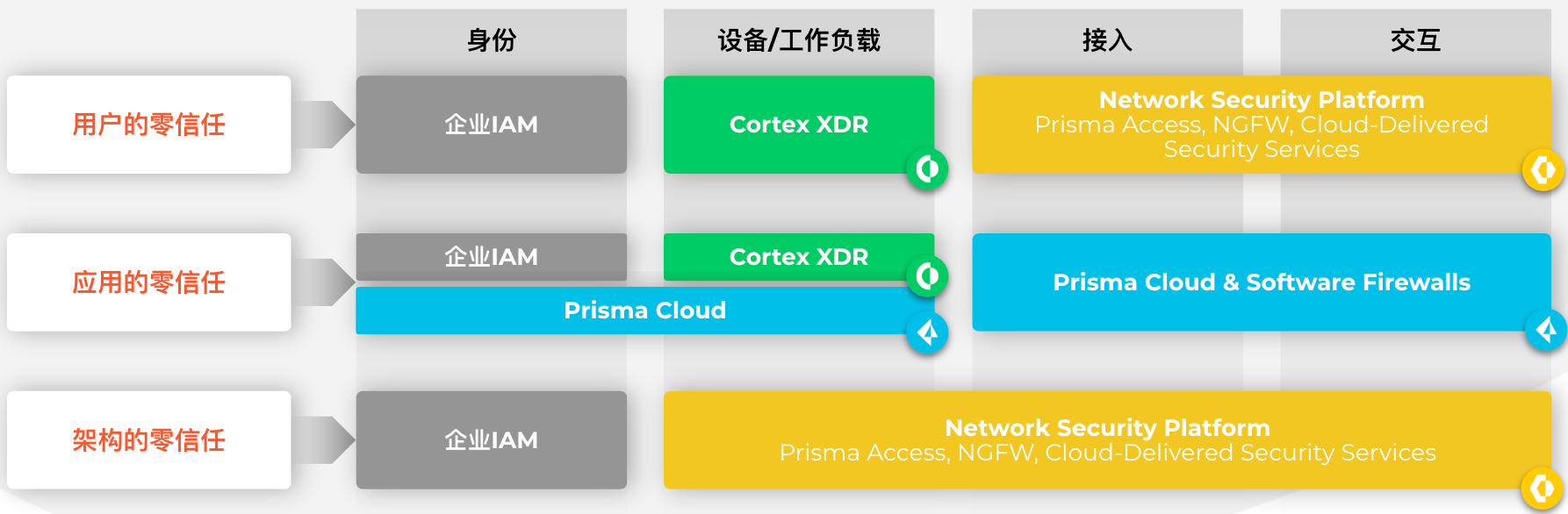

NIST的要求相对比较抽象,下图中对零信任安全架构进行了梳理,将其按照横轴和纵轴进行切分,将NIST相对抽象的需求落在了具体的场景当中,从而可以具备更强的建设指导意义,来保护企业的命案信息和数据安全。

从用户的零信任、应用的零信任、基础架构的零信任三个维度来进行考虑

- 用户的零信任

在零信任模型中,用户被视为不可信的,即使是企业内部的员工也不例外。因此,在这个维度中,需要考虑的是如何对用户进行身份验证和授权管理,以确保他们只能访问他们被授权的资源。此外,需要对用户的行为进行监控和审计,以便及时发现和防止不当行为。

- 应用的零信任

应用也被视为不可信的,因此需要对其进行严格的安全检查和控制。在这个维度中,需要考虑的是如何对应用进行身份验证和授权管理,以及如何对应用访问企业资源的行为进行监控和审计。此外,需要确保应用在访问企业资源时,仅能访问到它们被授权的资源。

- 基础架构的零信任

基础架构是企业的基石,因此在零信任模型中也需要对其进行严格的安全检查和控制。在这个维度中,需要考虑的是如何对网络和设备进行安全配置和管理,以及如何监控和检测网络和设备上的安全事件。此外,还需要考虑如何隔离企业内部网络,以防止外部攻击者侵入。

每个维度都有自己的认证、人员/设备、接入、交互等场景,再纵向的看这几个角度

- 身份认证

在零信任模型中,用户的身份被视为不可信的,因此需要对其进行严格的身份认证。此外,还需要考虑如何实现多因素身份验证、单点登录等功能,以提高身份认证的安全性和用户体验。

- 设备和工作负载

在零信任模型中,设备和工作负载被视为不可信的,因此需要对其进行严格的访问控制和安全管理。此外,还需要考虑如何实现设备管理、工作负载保护等功能,以保障设备和工作负载的安全性和可信性。

- 访问

在零信任模型中,访问被视为不可信的,因此需要对其进行严格的访问控制和审计管理。此外,还需要考虑如何实现访问权限管理、行为分析、异常检测等功能,以确保访问的安全性和可信性。

- 交互

在零信任模型中,事务的交互也是被视为不可信的,因此需要对其进行严格的交易管理和安全审计。此外,还需要考虑如何实现交易控制、交易风险评估等功能,以确保交易的安全性和可信性。

零信任安全模型的建设

PaloAlto几乎在这些方面都有对应的产品和解决方案,通过组合使用,即可完整的遵循零信任建设思路进行落地

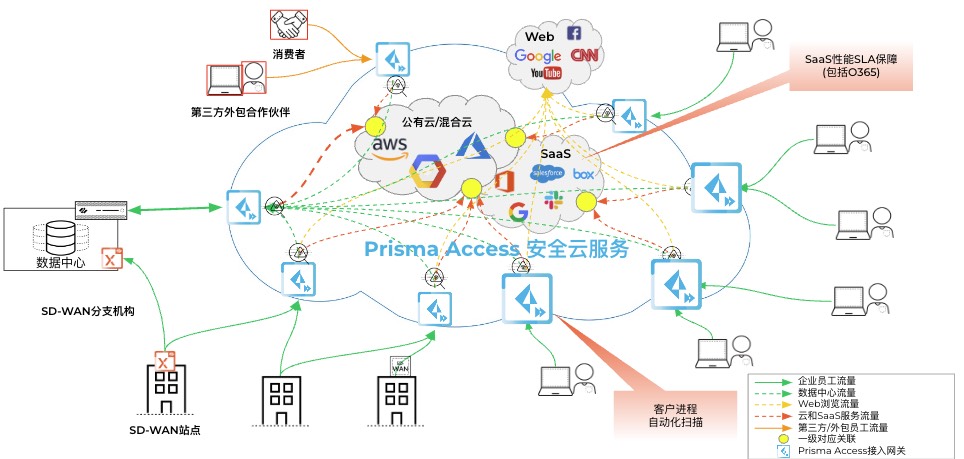

其中,Prisma SASE属于黄色部分的网络安全平台范畴,主要用于解决用户的零信任中的接入场景和数据交互场景,同时对于企业的基础架构来说,用于构建网络的路由器交换机设备,以及IoT设备,也可以被Prisma SASE涵盖并保护。Prisma SASE包含两大平台—Prisma Access和Prisma SD-WAN

值得一提的事是,应用的零信任主要由Prisma Cloud来交付,Prisma Cloud则是一种云安全和合规性管理平台,主要面向云原生应用和服务的安全和合规性问题。它能够提供完整的安全和合规性覆盖范围,包括容器安全、服务器安全、数据安全、用户安全等方面,并提供了灵活的策略配置和自动化的合规性管理工具。

值得一提的事是,应用的零信任主要由Prisma Cloud来交付,Prisma Cloud则是一种云安全和合规性管理平台,主要面向云原生应用和服务的安全和合规性问题。它能够提供完整的安全和合规性覆盖范围,包括容器安全、服务器安全、数据安全、用户安全等方面,并提供了灵活的策略配置和自动化的合规性管理工具。

虽然和Prisma SASE的名称比较接近,且两者都是Palo Alto Networks公司的安全产品,但是它们的重点和应用场景略有不同。Prisma SASE主要关注网络和访问安全,适用于企业移动办公、远程办公等场景,而Prisma Cloud则主要关注云原生应用和服务的安全和合规性管理,适用于云环境下的企业应用和服务。

申明:以上内容均由GPT-3.5产生

非常棒!